Wie kann man sich vor der NetWalker Ransomware schützen?

Da die Welt weiterhin unter der COVID-19-Krise leidet, nutzen Cyber-Kriminelle die Situation aus, um neue Varianten von Ransomware über Phishing-Kampagnen zu verbreiten. NetWalker, auch bekannt als MailTo, ist die aggressivste von allen. Es wurde berichtet, dass NetWalker innerhalb von 6 Monaten ab März 2020 mehr als 25 Millionen an Lösegeldzahlungen erpresst hätte.

Die NetWalker-Ransomware wurde von der Cybercrime-Gruppe „Circus Spider“ im Jahr 2019 entwickelt. Sie betreibt auch einen Blog im Darknet, in dem sie Informationen über neue Opfer und einen Countdown bis zum Ablauf der Frist für die Zahlung des Lösegelds veröffentlicht. Anfang 2020 griffen sie rund 1000 Server des australischen Transportunternehmens Toll Group an. Daraufhin riet das Unternehmen allen weltweit tätigen Mitarbeitern, die Verbindung zum Unternehmensnetzwerk zu unterbrechen und ihre elektronischen Geräte vollständig auszuschalten, um sich vor dem Ransomware-Angriff zu schützen. Das Cybersicherheitsteam sperrte außerdem alle Systeme an mehreren Standorten und in verschiedenen Geschäftsbereichen.

NetWalker zielt neben Unternehmen, Gemeinden, Krankenhäusern etc. auch auf Universitäten ab, die in Zusammenarbeit mit der Regierung Covid-Forschung betreiben. Aufgrund der Sensibilität der Daten können sie ein höheres Lösegeld fordern. Dem Bloomberg-Bericht zufolge war die University of California San Francisco eines der Opfer der Cyberangriffe, die auf Covid-Forschungseinrichtungen verübt wurden. Auch das Columbia College of Chicago und die Michigan State University waren Ziel der Angriffe.

Wie funktioniert NetWalker Ransomware?

Die meisten Netzwerk-Hacking-Spezialisten verwenden diese Ransomware, um Unternehmen anzugreifen, weshalb sie NetWalker genannt wurde. Die Ransomware wird als „Ransomware-as-a-Service (RaaS)“ eingesetzt, mit der Cyber-Kriminelle sie verschicken, weitergeben und 80 % der Einnahmen aus dem Angriff erzielen können. 20% verbleiben bei den NetWalkern als Provision. NetWalker verschlüsselt alle Dateien in nur einer Minute, und in der Lösegeldforderung fügt der Hacker Anweisungen hinzu, wie man die Daten durch Zahlung eines Lösegelds zurückerhält. Alle Dateien werden mit der zu kontaktierenden E-Mail umbenannt.

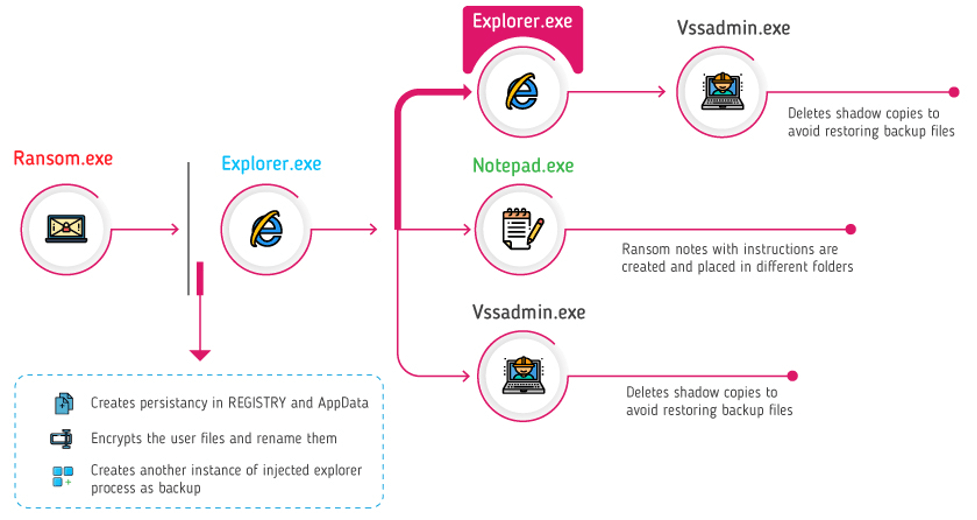

Schritt-für-Schritt-Zusammenfassung, wie NetWalker funktioniert:

Die meisten Netzwerk-Hacking-Spezialisten verwenden diese Ransomware, um Unternehmen anzugreifen, weshalb sie NetWalker genannt wurde. Die Ransomware wird als „Ransomware-as-a-Service (RaaS)“ eingesetzt, mit der Cyber-Kriminelle sie verschicken, weitergeben und 80 % der Einnahmen aus dem Angriff erzielen können. 20% verbleiben bei den NetWalkern als Provision. NetWalker verschlüsselt alle Dateien in nur einer Minute, und in der Lösegeldforderung fügt der Hacker Anweisungen hinzu, wie man die Daten durch Zahlung eines Lösegelds zurückerhält. Alle Dateien werden mit der zu kontaktierenden E-Mail umbenannt.

Schritt 1: Phishing und Infiltration

Der Angreifer hat es auf die Mitarbeiter des Unternehmens abgesehen und versendet Spam-E-Mails, die einen Phishing-Link enthalten. Er verwendet die eingebetteten Konfigurationen, die eine Erpressernotiz, Dateinamen der Erpressernotiz und verschiedene Konfigurationsdateien enthalten.

Schritt 2: Datenexfiltration und Verschlüsselung

Der NetWalker kann sich über das Netzwerk durch ein Office-Dokument wie „Word“ oder „Excel“ verbreiten, dass der Angreifer an die in Schritt 1 genannte Phishing-E-Mail anhängt hat. Das Dokument enthält Makros (eine Reihe von Befehlen und Anweisungen, die als ein einziger Befehl gruppiert werden, um eine Aufgabe automatisch auszuführen), die schädliches „VBS“-Skript ausführen.

Das gefährliche an den in eine neuere Klasse von Malware eingestuften NetWalker ist, dass er das Potenzial hat, sich auf alle Hosts zu verbreiten und das gleiche Windowsnetzwerk ausnutzt, sobald die Ausführung erfolgreich ist. Nach der Ausführung verschlüsselt NetWalker die Daten auf allen angegriffenen Hosts innerhalb des Netzwerks.

Schritt 3: Datenerpressung und Wiederherstellung (oder Verlust)

Nach dem Zugriff und der Verschlüsselung der Daten wird der Screenshot der gestohlenen Daten und des Countdowns auf der öffentlichen Shaming-Website von NetWalker im Tor-Browser veröffentlicht. Die Angreifer fordern das Unternehmen auf, innerhalb einer Woche ein Lösegeld zu zahlen, um die Daten geheim zu halten. Wenn sie dies nicht tun, werden die Daten auf den infizierten Rechnern online veröffentlicht.

X-PHY® Schutz gegen NetWalker Ransomware

Flexxon testete die NetWalker-Ransomware auf einer X-PHY® SSD und einer normalen SSD, um die Reaktionen zu sehen. In weniger als 5 Sekunden stoppte X-PHY® den Angriff auf der Stelle, sperrte alle Daten und benachrichtigte den Benutzer sofort per E-Mail und OTP (One Time Password)

Hier sind die Bildschirmfotos der Ergebnisse

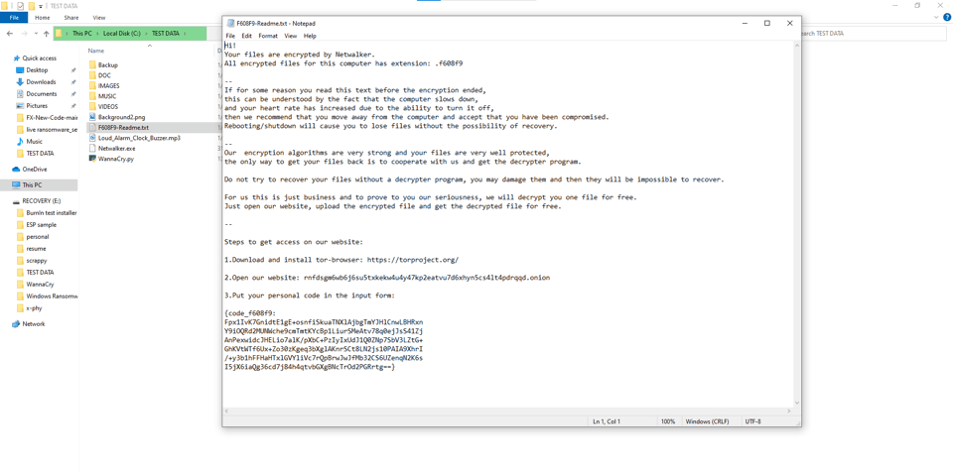

Szenario 1: Test ohne den X-PHY®-Schutz/mit normaler SSD

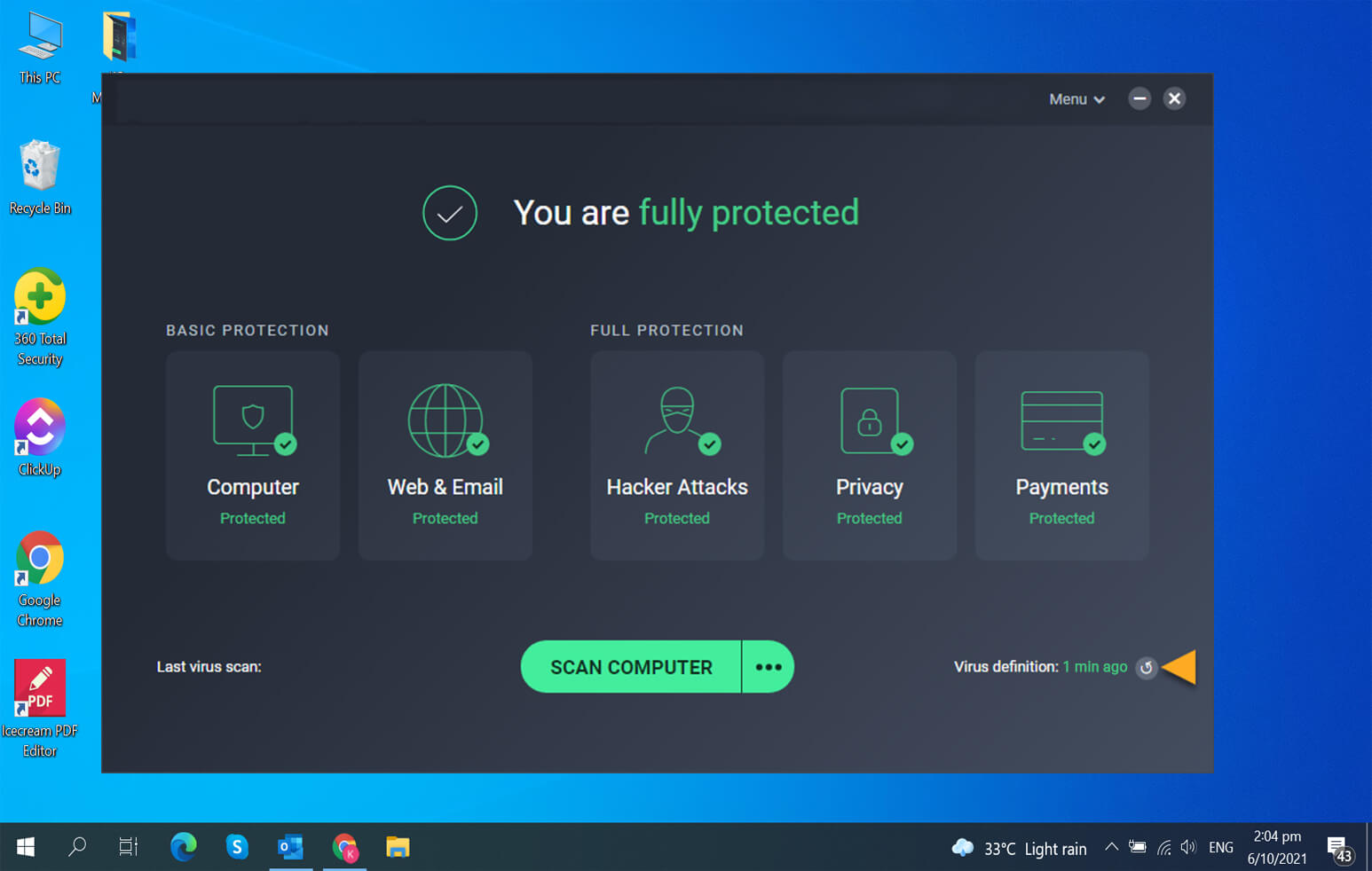

1. Ohne X-PHY®-Schutz und nur mit Antivirenschutz

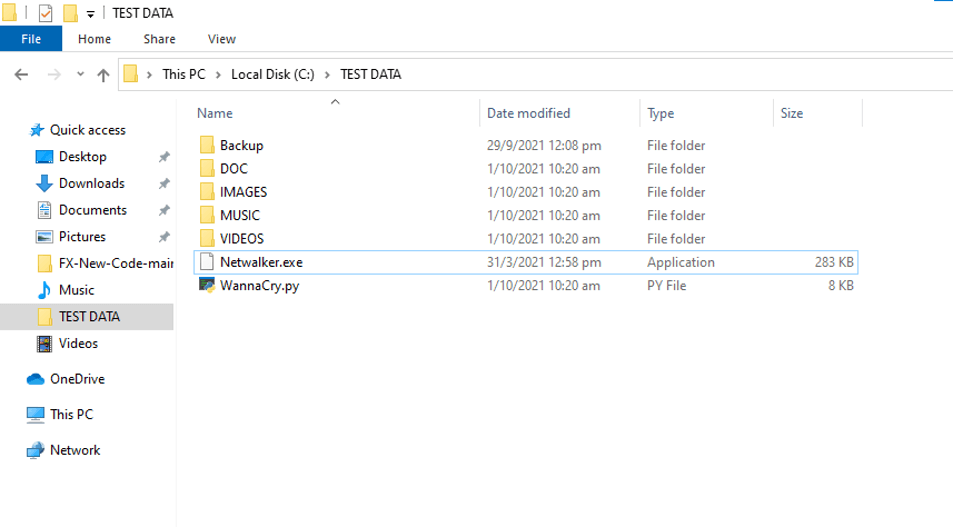

2. NetWalker.exe wird ausgeführt und aktiviert

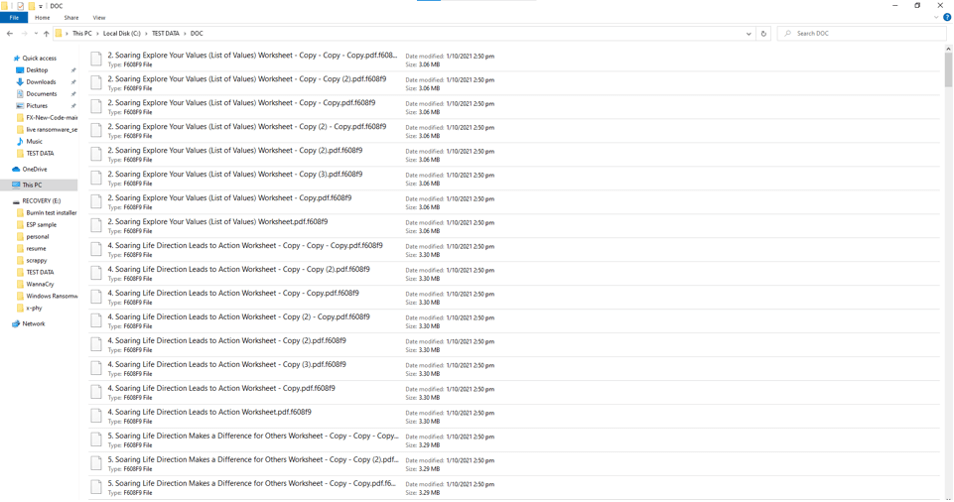

3. Alle Daten waren kompromittiert (endend mit .f608f9), und der PC konnte nicht mehr hochfahren. Es wurde lediglich der folgende Popup-Bildschirm angezeigt

4. Ein Notizblock mit Anweisungen, wie man die Daten durch Zahlung eines Lösegelds zurückerhält.

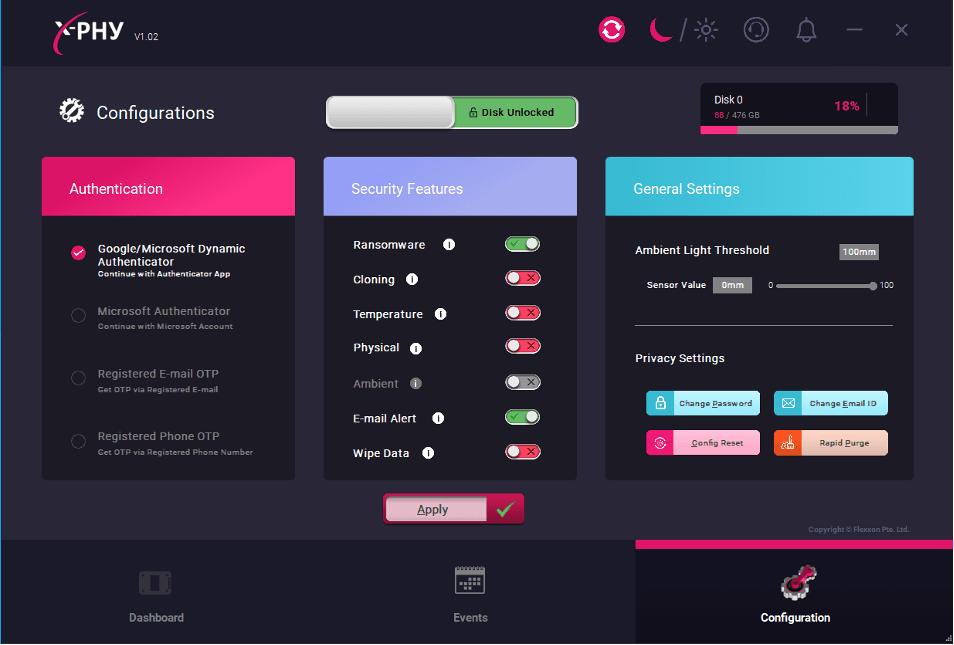

Szenario 2: Prüfung mit X-PHY® Protection

1. Die NetWalker Ransomware wurde innerhalb von 5 Sekunden erkannt und die SSD wurde gesperrt.

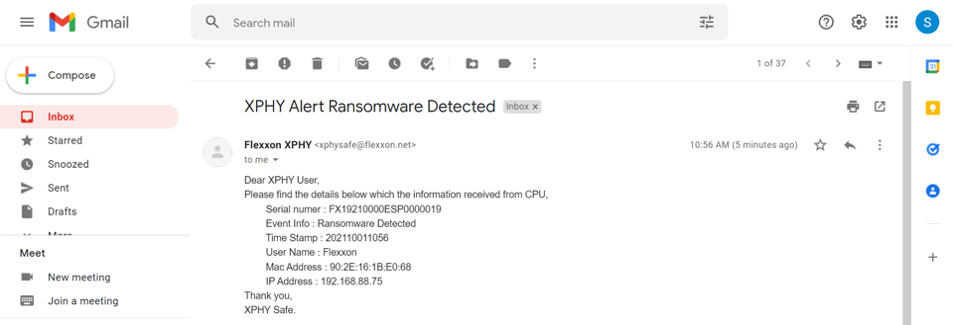

2. Beim Sperren der SSD benachrichtigt X-PHY® den Nutzer per E-Mail, dass ein Ransomware-Angriff erkannt und das Gerät gesperrt wurde.

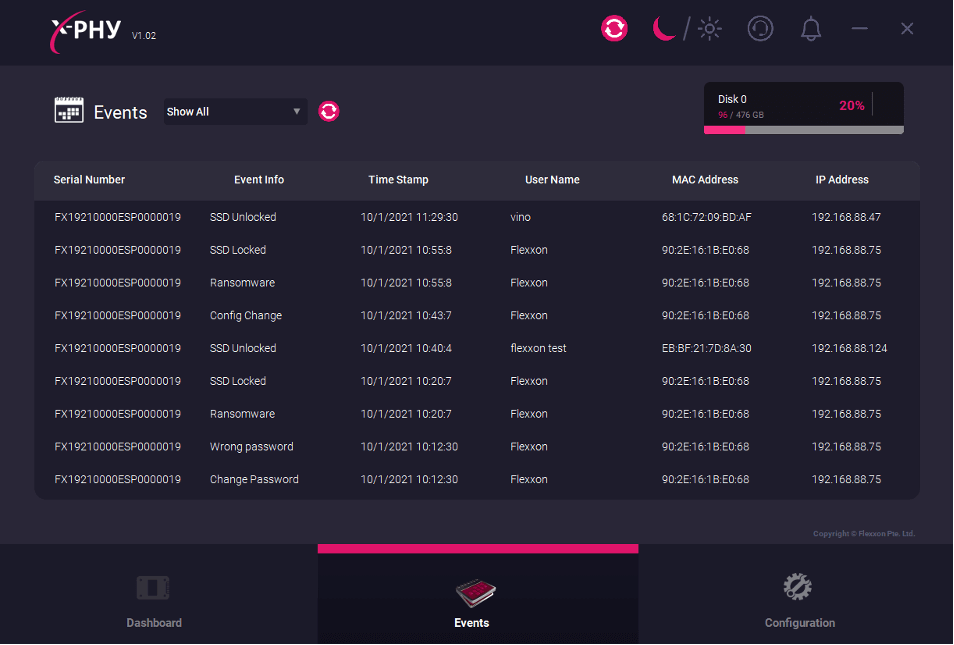

3. Um X-PHY® zu entsperren, muss der Benutzer die 2Faktoren Authentifizierung verwenden, andernfalls bleibt X-PHY® gesperrt. Nach der Entsperrung hat X-PHY® alle Ereignisse im Ereignisprotokoll aufgezeichnet, und der Benutzer kann nun ganz normal auf seine Daten zugreifen.

Da Angreifer immer raffiniertere Angriffstechniken einsetzen, wird es für Unternehmen immer schwieriger, den Techniken der Angreifer einen Schritt voraus zu sein und ihre Daten vor Cyberangriffen zu schützen. Aus diesem Grund hat Flexxon X-PHY® entwickelt, das verdächtiges Verhalten automatisch erkennt, da es mit riesigen Datenbanken von Malware trainiert wurde, um alle möglichen Verhaltensweisen von Malware zu verstehen.

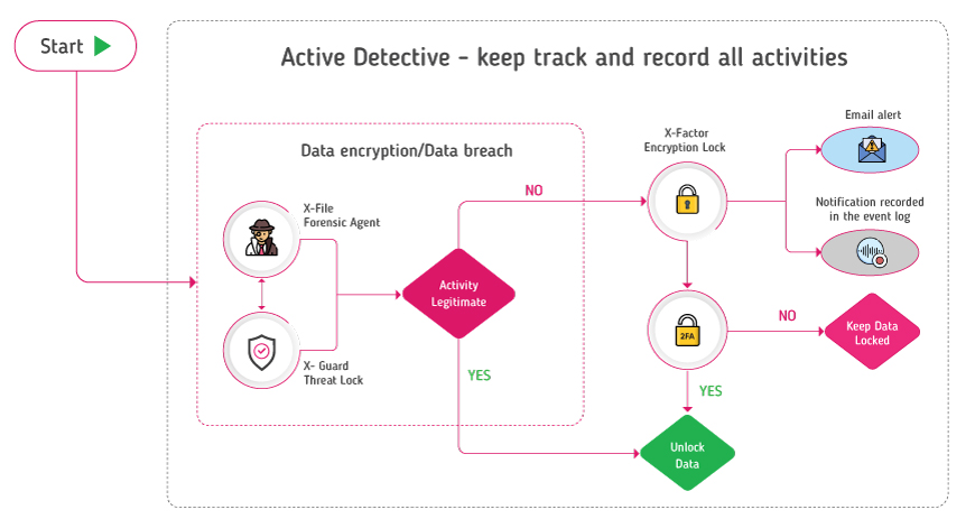

X-PHY® Antwortablauf bei einem NetWalker-Angriff

- Die X-FILE FORENSIC AGENT-Funktionen ACTIVE DETECTIVE und DEEP INVESTIGATION bieten zusätzlichen Dateischutz, indem sie jede illegale Datenänderung verhindern. Außerdem zeichnen sie alle Aktivitäten und deren Anwendung auf, so dass X-PHY® verdächtige Akteure leicht identifizieren kann.

- Die X-GUARD THREAT LOCK-Funktionen SECURITY SCOUT und GUARDIAN PRO-X arbeiten zusammen, um jeden Versuch der Ransomware zu stoppen, in Ihre sensiblen Daten einzudringen oder sie zu klonen.

- Wenn das Programm verdächtige Aktivitäten zum Einbruch und/oder zur Verschlüsselung von Benutzerdaten bemerkt, löst es den X-FACTOR ENCRYPTION LOCK aus. Die KEYCODE 2-FACTOR-Funktion in X-FACTOR ENCRYPTION LOCK sperrt alle Daten in X-PHY® und macht sie für die Ransomware unzugänglich.

- Die X-PHY® SSD sendet eine Benachrichtigung an den Benutzer auf seinem Computer, dass Ransomware entdeckt worden ist. Gleichzeitig wird eine E-Mail-Benachrichtigung an die registrierte E-Mail-Adresse des Nutzers gesendet. Der Nutzer benötigt ein OTP, um die SSD zu entsperren.

Warum NetWalker und andere Ransomware gegen X-PHY keine Chance haben

- Strenge Bewertung der ZugriffskontrollenDas X-PHY-Tool dient zur Überwachung der SSD-Leistung und zum Aktivieren/Deaktivieren von Sicherheitsfunktionen wie Ransomware-Schutz, Schutz vor Klonen und dergleichen. Um auf das X-PHY-Tool zugreifen zu können, muss der Nutzer vor dem Zugriff zuerst sein Passwort verifizieren. Um Zwischenfälle zu vermeiden, wird eine Multi-Faktor-Authentifizierung verwendet, um wichtige Änderungen im Tool vorzunehmen zu können. Nach dem Einloggen muss die 2FA-Authentifizierung abgeschlossen werden. Für X-PHY SSD wird ein zeitbasierter Zufallsschlüssel von Google/Microsoft Authenticator als Zwei-Faktor-Authentifizierung verwendet.

- Vielfältige PräventionstechnikenMithilfe von KI und maschinellen Lerntechniken werden die Muster früherer Malware untersucht und verwendet, um die Erkennung unbekannter Bedrohungen/Ransomware zu verbessern. Sobald die Ransomware in das System eingedrungen ist, erkennt X-PHY das Lese-, Schreib- und Over-Muster.Nach der Erkennung sperrt sich die SSD selbst für den weiteren Lese-/Schreibzugriff. Niemand kann die Daten auf der SSD lesen, solange sie gesperrt ist. Die mobile X-PHY-App muss vom rechtmäßigen Nutzer über das BLE-Gateway mit der SSD verbunden werden, um die SSD zu entsperren.

- Echtzeitüberwachung zur Erkennung bösartiger AktivitätenBei der Umsetzung des Null-Vertrauensmodells in allen Geräten spielt die Echtzeitüberwachung eine wichtige Rolle. Sie minimiert den vom Angreifer verursachten Schaden und hilft bei der Identifizierung der digitalen Fußabdrücke der böswilligen Aktionen, die gegen das System gerichtet sind. Das X-PHY Windows-Tool und das Mobiltelefon verfügen über Aktivitätsprotokolle, die die Angriffsarten, den Zeitpunkt der Sperrung/Entsperrung der SSD und vieles mehr aufzeichnen.Selbst während eines thermischen oder physischen Angriffs wird über das Aktivitätsprotokoll alles protokolliert und gespeichert. Sobald die SSD wieder mit einem System verbunden ist, kann das Protokoll eingesehen werden. Bei einer schnellen Bereinigung werden alle Daten auf der SSD gelöscht, mit Ausnahme des Aktivitätsprotokolls. Dieses Protokoll ist für die forensische Analyse bei einem Cyberangriff sehr hilfreich.

- Ausrichtung auf eine breitere SicherheitsstrategieDie Endpunktsicherheit ist genauso wichtig wie die Grenzsicherheit. Sie hilft dabei, Vorfälle besser zu überwachen, zu erkennen und darauf zu reagieren, damit alles sicher ist.Mit einer SSD von X-PHY, die im PC des Benutzers und im PC des Sicherheitsmanagers/Sicherheitsingenieurs im Sicherheitsbereich des Unternehmens installiert ist, können Ransomware-Angriffe verhindert und alle Endpunkte vor Zero-Day-Angriffen geschützt werden.