Das Zero-Trust-Modell von X-PHY gegen ZERO-DAY-Angriffe – kein menschlicher Eingriff mehr notwendig

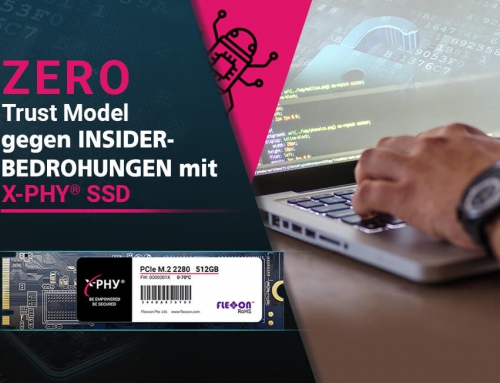

Was ist ein Zero-Day-Angriff?

Bevor wir in das Thema Zero-Day-Angriff eintauchen, werfen wir einen Blick auf die drei gebräuchlichen Cybersicherheitsbegriffe, die verwendet werden, wenn über Zero-Day diskutiert wird, um den Unterschied besser zu verstehen:

Zero-Day-Schwachstelle

Bei einer Zero-Day-Schwachstelle handelt es sich um eine Software-Schwachstelle, die von Angreifern entdeckt wurde, bevor der Hersteller davon Kenntnis erlangt hat.

Zero-Day-Exploit

Ein Zero-Day-Exploit ist die Methode, die Hacker verwenden, um Systeme mit einer zuvor nicht erkannten Sicherheitslücke anzugreifen.

Zero-Day-Angriff

Ein Zero-Day-Angriff bezeichnet die Verwendung eines Zero-Day-Exploits, um über eine Zero-Day-Schwachstelle einem System Schaden zuzufügen oder Daten zu stehlen.

Der Zero-Day-Angriff ist ein Schlupfloch für Hacker, um in ein System einzudringen. Diese muss schnellstens behoben werden, sobald die Softwareentwickler von dem Vorfall erfahren. Es kann Monate oder sogar Jahre dauern, bis man von einem Zero-Day-Angriff erfährt, welcher durch eine Zero-Day-Schwachstelle ausgelöst wurde. Es gibt einige Präventionsmaßnahmen, die helfen, solche Angriffe zu verhindern, darunter das Scannen des Datenverkehrsflusses, Codeüberprüfungen und die Verwendung von Tools zur Erkennung von Malware. Da Antivirenprogramme nur bekannte Bedrohungen erkennen, können Zero-Day-Angriffe diese oftmals leicht umgehen.

Wie bekämpft das Zero-Trust-Modell in X-PHY SSD einen Zero-Day-Angriff und andere Cyber-Bedrohungen?

Das Zero-Trust-Modell wurde im Jahr 2010 entwickelt und ist ein Sicherheitskonzept bei dem keinem Anwender automatisch vertraut wird. Dieses Konzept basiert auf der Überzeugung, dass Unternehmen alles, was mit dem System innerhalb oder außerhalb seiner Grenzen verbunden ist, verifizieren müssen.

Da Cyberangriffe immer raffinierter werden, entsteht unter CISOs, CSOs, CIOs und anderen Führungskräften Druck, ein Null-Vertrauensmodell zum Schutz ihrer Unternehmensdaten zu implementieren. Bei einem traditionellen Sicherheitsansatz vertraut eine SSD dem traditionellen Standardbenutzer. Selbst wenn eine unbekannte Person einen Klon-Angriff oder einen Ransomware-Angriff auf das System startet, reagiert eine normale SSD nicht. Bei der X-PHY SSD werden Ransomware-Angriffe durch verhaltensbasierte Erkennung erkannt. Das Schema der Ransomware wird mithilfe der in die SSD integrierten KI-Technologie erkannt. Sobald das Muster des Ransomware-Angriffs erkannt wird, sperrt sie sich sofort. Es gilt der Grundsatz: „Vertraue nie, prüfe immer“.

Hier sind einige Kernprinzipien des Zero-Trust-Modells, welche in der SSD von X-PHY implementiert sind:

1: Strenge Bewertung der Zugriffskontrollen

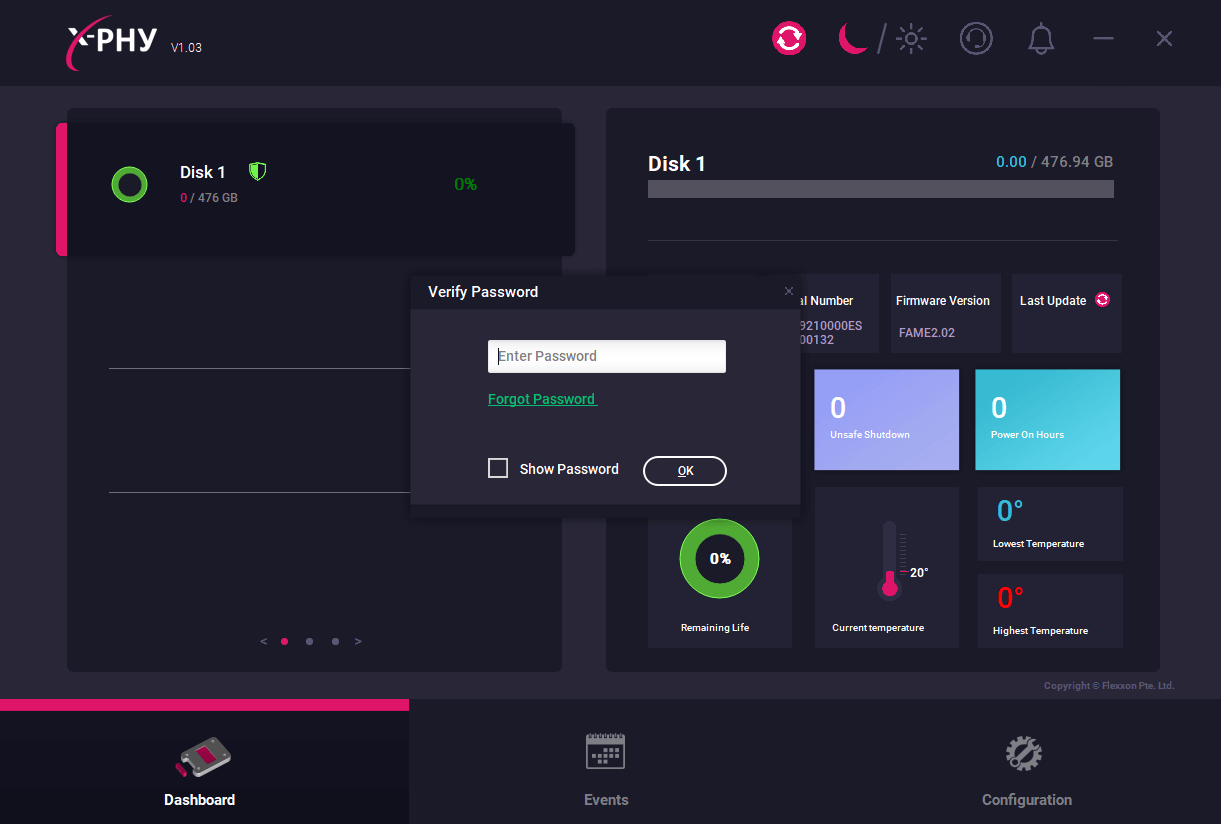

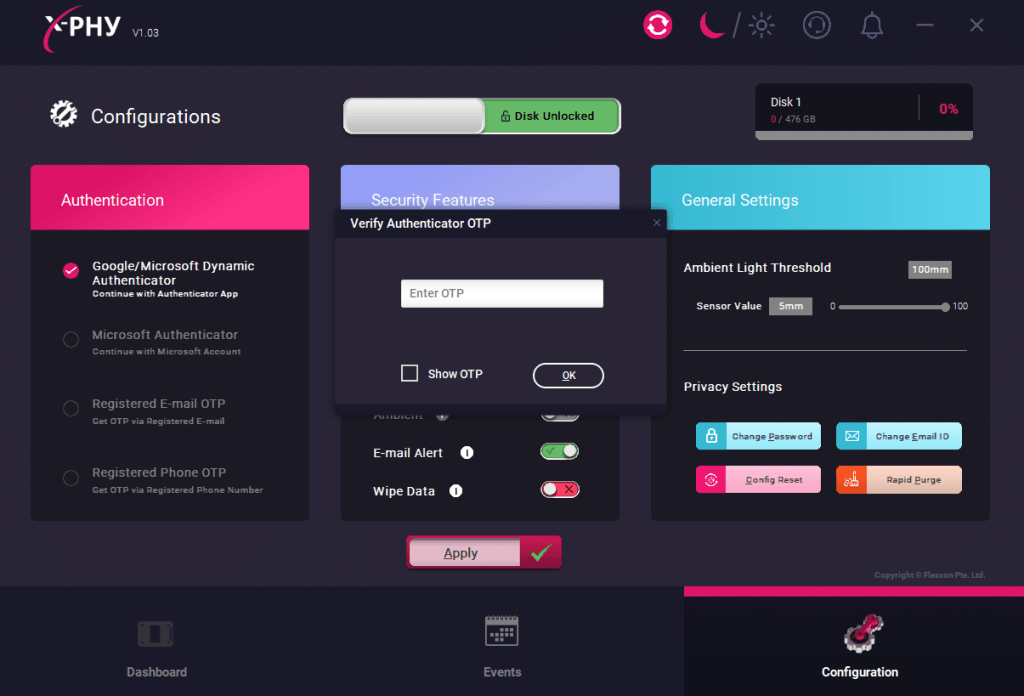

Das X-PHY-Tool dient zur Überprüfung der SSD-Leistung und zum Aktivieren/Deaktivieren von Sicherheitsfunktionen wie Ransomware-Schutz, Schutz vor Klonen und dergleichen. Um auf das X-PHY-Tool zugreifen zu können, muss der Nutzer vor dem Zugriff zuerst sein Passwort verifizieren. Um die Sicherheit zu gewährleisten, wird eine Multi-Faktor-Authentifizierung verwendet, um wichtige Änderungen im Tool vorzunehmen zu können. Nach dem Einloggen muss die 2FA-Authentifizierung abgeschlossen werden. Für X-PHY SSD wird ein zeitbasierter Zufallsschlüssel (erzeugt auf enem anderen System) von Google/Microsoft Authenticator als Zwei-Faktor-Authentifizierung verwendet.

2: Vielfältige Präventionstechniken

Mithilfe von KI und maschinellen Lerntechniken werden die Muster früherer Malware untersucht und verwendet, um die Erkennung unbekannter Bedrohungen/Ransomware zu verbessern. Sobald die Ransomware in das System eingedrungen ist, erkennt X-PHY dies durch das Lese-, Schreib- und Over-Muster.

Nach der Erkennung sperrt sich die SSD selbst für den weiteren Lese-/Schreibzugriff. Niemand kann die Daten auf der SSD lesen, solange sie gesperrt ist. Die mobile X-PHY-App muss vom rechtmäßigen Nutzer über das BLE-Gateway mit der SSD verbunden werden, um die SSD zu entsperren.

3: Echtzeitüberwachung zur Erkennung bösartiger Aktivitäten

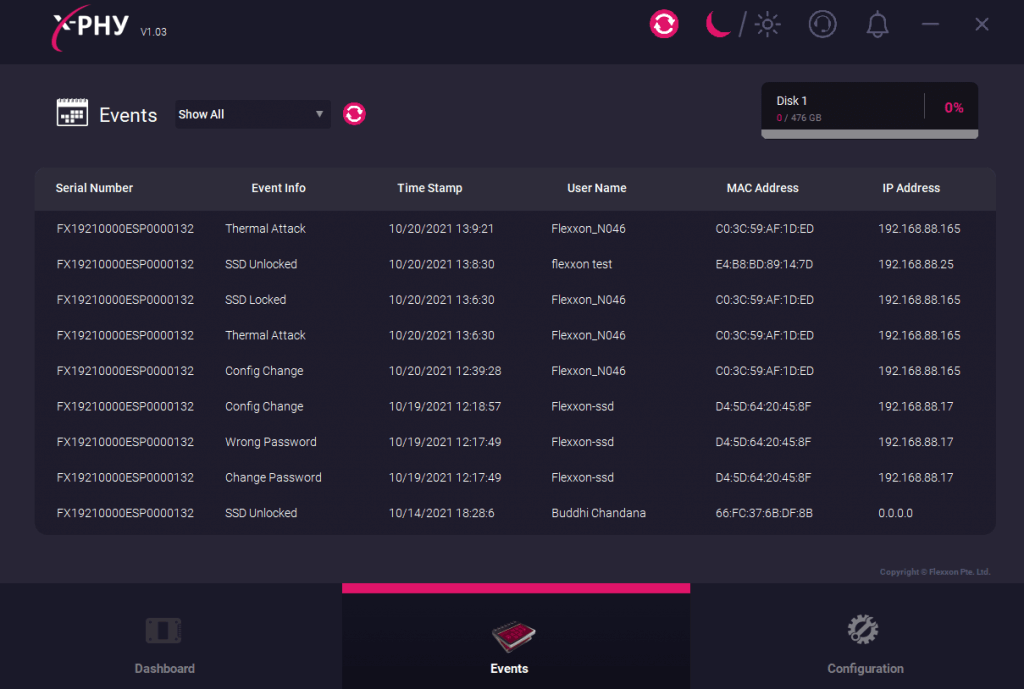

Bei der Umsetzung des Null-Vertrauensmodells in allen Geräten spielt die Echtzeitüberwachung eine Schlüsselrolle. Sie minimiert den vom Angreifer verursachten Schaden und hilft bei der Identifizierung der digitalen Fingerabdrücke der böswilligen Angreifer, die gegen das System gerichtet sind. Das X-PHY Windows-Tool und das Mobiltelefon verfügen über Aktivitätsprotokolle, die die Angriffsarten, den Zeitpunkt der Sperrung/Entsperrung der SSD und vieles mehr aufzeichnen.

Selbst während eines thermischen oder physischen Angriffs wird über das Aktivitätsprotokoll alles überwacht und gespeichert. Sobald die SSD wieder mit einem System verbunden ist, kann das Protokoll eingesehen werden. Bei einer schnellen Löschung werden alle Daten auf der SSD gelöscht, mit Ausnahme des Aktivitätsprotokolls. Dieses Protokoll ist für die forensische Analyse bei einem Cyberangriff sehr hilfreich.

4: Ausrichtung auf eine breitere Sicherheitsstrategie

Die Endpunktsicherheit ist genauso wichtig wie die Grenzsicherheit. Sie hilft dabei, Vorfälle besser zu überwachen, zu erkennen und darauf zu reagieren, damit alles sicher ist.

Mit einer SSD von X-PHY, die im PC des Benutzers und im PC des Sicherheitsmanagers/Sicherheitsingenieurs im Sicherheitsbereich des Unternehmens installiert ist, können Ransomware-Angriffe verhindert und alle Endpunkte vor Zero-Day-Angriffen geschützt werden.